服務都正常,但是從core switch去ping對點的fortigate interface,就是ping不到。

不管我core switch帶哪個source ip都一樣。

fortigate抓封包看有接收到,但fortigate就是沒回。

後來爬文爬到下面這篇KB。

http://kb.fortinet.com/kb/documentLink.do?externalID=10876

原來是有啟用thrust host,導致thrust IP以外的IP都沒辦法ping到......。

解決方式就是額外創建一個帳號,不設定thrust IP(或是設定成可以ping過去的網段)。

再將使用者權限調整成最低。

2017年12月18日 星期一

2017年11月6日 星期一

Cisco L2 Bridging Across an L3 Network(L2TPv3,GRE)

R7設定

pseudowire-class test

encapsulation l2tpv3

ip local interface Ethernet0/0

interface Ethernet0/1

no ip address

xconnect 1.1.1.2 1 encapsulation l2tpv3 pw-class test

R9設定

pseudowire-class test1111

encapsulation l2tpv3

ip local interface Ethernet0/0

interface Ethernet0/1

no ip address

xconnect 1.1.1.1 1 encapsulation l2tpv3 pw-class test1111

在R7與R9輸入show xconnect all

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Et0/1:4(Ethernet) UP l2tp 1.1.1.2:1 UP

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Et0/1:4(Ethernet) UP l2tp 1.1.1.1:1 UP

以及在R7與R9輸入show L2tun tunnel all

L2TP Tunnel Information Total tunnels 1 sessions 1

Tunnel id 1977738540 is up, remote id is 1914104780, 1 active sessions

Remotely initiated tunnel

Tunnel state is established, time since change 00:09:43

Tunnel transport is IP (115)

Remote tunnel name is Router

Internet Address 1.1.1.2, port 0

Local tunnel name is Router

Internet Address 1.1.1.1, port 0

L2TP class for tunnel is l2tp_default_class

Counters, taking last clear into account:

81 packets sent, 81 received

8795 bytes sent, 8795 received

Last clearing of counters never

Counters, ignoring last clear:

81 packets sent, 81 received

8795 bytes sent, 8795 received

Control Ns 12, Nr 5

Local RWS 1024 (default), Remote RWS 1024

Control channel Congestion Control is disabled

Tunnel PMTU checking disabled

Retransmission time 1, max 1 seconds

Unsent queuesize 0, max 0

Resend queuesize 0, max 1

Total resends 0, ZLB ACKs sent 3

Total out-of-order dropped pkts 0

Total out-of-order reorder pkts 0

Total peer authentication failures 0

Current no session pak queue check 0 of 5

Retransmit time distribution: 0 0 0 0 0 0 0 0 0

Control message authentication is disabled

底下R8與R10就可以互通了。

需要注意→範例在R7 interface下xconnect指令,R9就一樣要在interface。

如果R7是使用vlan interface,那R9一樣要用vlan interface,也就是兩邊的interface type要一樣。

參考連結

https://www.byteworks.com/blog/layer-2-extensibility-options-for-business-networks/

https://www.cisco.com/c/zh_cn/support/docs/ip/layer-two-tunnel-protocol-l2tp/116266-configure-l2-00.html

https://www.cisco.com/c/en/us/td/docs/ios/12_0s/feature/guide/l2tpv325.html

Fortigate HA Active-standby腳色切換

Fortigate HA Active-standby腳色切換。

除了將其中一台拔port(有監控的介面),或是關機(重開)。

還可以在Active那台輸入:

diag sys ha reset-uptime

這樣原本Active那台的ha uptime就會被reset,變成比standby的那台低。

腳色就會切換。

可參考底下原廠的圖

除了將其中一台拔port(有監控的介面),或是關機(重開)。

還可以在Active那台輸入:

diag sys ha reset-uptime

這樣原本Active那台的ha uptime就會被reset,變成比standby的那台低。

腳色就會切換。

可參考底下原廠的圖

2017年10月13日 星期五

Fortigate Virtual ip(VIP)注意事項

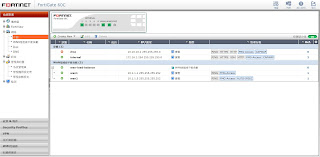

底下是原本的設定

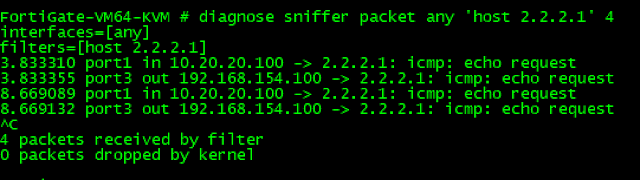

原本狀況去ping 192.168.154.254 or 2.2.2.1(模擬外網)都正常。

後來有需求說要從其他的內網(r4之後的網路)要連到Fortigate port1的10.20.20.x/24網段。

所以我就新增VIP與Policy如下圖

有VIP

一定match

VIP 來進行。

如果在建立VIP時選擇any,表示這VIP都可以在任何interface都生效。

就有可能導致source NAT時帶的是VIP的IP,但這IP不是在該介面身上,導致防火牆sniffer有去無回的狀況。

原本狀況去ping 192.168.154.254 or 2.2.2.1(模擬外網)都正常。

後來有需求說要從其他的內網(r4之後的網路)要連到Fortigate port1的10.20.20.x/24網段。

所以我就新增VIP與Policy如下圖

然後就發現到外網就斷了。

sniffer發現有去無回

debug看被NAT成VIP的IP了

詢問前輩,問題就出在VIP在建立的時候我選擇Any,這樣是不正確的。

後來就改成只會在Port2出現後就正常了。

如果在建立VIP時選擇any,表示這VIP都可以在任何interface都生效。

就有可能導致source NAT時帶的是VIP的IP,但這IP不是在該介面身上,導致防火牆sniffer有去無回的狀況。

2017年9月24日 星期日

Fortigate Hardware Quick Inspection Package(HQIP)測試

Fortigate 可以Hardware Quick Inspection Package(HQIP)自我檢測硬體。

首先要到https://support.fortinet.com 去下載 HQIP Images。

需要輸入設備序號後會提供下載檔案,如:FGT_600D-HQIP.3.4.2.2190.OUT。

然後Fortigate console接好,開機。

出現"Press any key to display configuration menu..."時按任何按鍵中斷開機程序。

[C]: Configure TFTP parameters.

[R]: Review TFTP parameters.

[T]: Initiate TFTP firmware transfer.

[F]: Format boot device.

[B]: Boot with backup firmware and set as default.

[I]: System configuration and information.

[Q]: Quit menu and continue to boot.

[H]: Display this list of options.

首先要到https://support.fortinet.com 去下載 HQIP Images。

需要輸入設備序號後會提供下載檔案,如:FGT_600D-HQIP.3.4.2.2190.OUT。

然後Fortigate console接好,開機。

出現"Press any key to display configuration menu..."時按任何按鍵中斷開機程序。

[C]: Configure TFTP parameters.

[R]: Review TFTP parameters.

[T]: Initiate TFTP firmware transfer.

[F]: Format boot device.

[B]: Boot with backup firmware and set as default.

[I]: System configuration and information.

[Q]: Quit menu and continue to boot.

[H]: Display this list of options.

Enter C,R,T,F,B,I,Q,or H:

Enter C,R,T,F,B,I,Q,or H:G

Enter remote TFTP server IP address [192.168.1.168]:192.168.1.100

Enter local IP address [192.168.1.64]:192.168.1.111

Enter firmware file name [FGT_600D-HQIP.3.4.2.2190.out]:FGT_600D-HQIP.3.4.2.2190.out

準備好TFTP SERVER上傳FGT_600D-HQIP.3.4.2.2190.out。

###################

Total 20883984 bytes data downloaded.

Verifying the integrity of the firmware image.

Total 65536kB unzipped.

Save as Default firmware/Backup firmware/Run image without saving:[D/B/R]?R

................................................................

Reading boot image 4698251 bytes.

Initializing firewall...

System is started.

Please press Enter to activate this console.

FORTITEST/FGT6HD3916804672 ~# diag hqip start

打完diag hqip start就會開始檢測,建議開機前就把網路線插好,

如Port1 接 Port2、Port3 接 Port4。

最後就會顯示硬體自我檢測狀況。

2017年9月14日 星期四

Fortigate OSPF 筆記

跟前輩請教依些有關Fortigate OSPF的東西,筆記一下。

1. OSPF底下的Interface,可設可不設。如果有要設定type or interval就需要。

type > network-type point-to-point, point-multipoint (CLI下修改)

Interval > hello interval ,dead interval

2.如果要設定如cisco的passive -interface ,就要到CLI下

config router ospf

append passive-interface 介面

1. OSPF底下的Interface,可設可不設。如果有要設定type or interval就需要。

type > network-type point-to-point, point-multipoint (CLI下修改)

Interval > hello interval ,dead interval

2.如果要設定如cisco的passive -interface ,就要到CLI下

config router ospf

append passive-interface 介面

2017年9月13日 星期三

cisco router or siwtch 下ACL後,Client無法透過DHCP取得IP問題

DHCP四個階段

DISCOVER、OFFER、REQUEST、Acknowledge

在DISCOVER的時候,會透過UDP 發出Src=0.0.0.0、sPort=68,Dest=255.255.255.255 、dPort=67

所以ACL如果沒注意到,可能就會被擋掉而導致client要不到IP狀況。

這時候ACL就要加入一筆

permit udp any eq bootpc any eq bootps

2017年6月22日 星期四

Fortigate Forward Traffic Log不多

這問題比較常在小module身上。

在Fortiview有看到LOG,可是在Forward traffic沒看到幾個。

到CLI下,

config log memory filter

set severity information

(原本是warning)

end

這樣就可以在Forward Traffic底下看到了。

不過可能是因為小module的Fortigate都是把log放在memory,不想浪費太多資源,所以才把紀錄設定的等級調得比較高。

在Fortiview有看到LOG,可是在Forward traffic沒看到幾個。

到CLI下,

config log memory filter

set severity information

(原本是warning)

end

這樣就可以在Forward Traffic底下看到了。

不過可能是因為小module的Fortigate都是把log放在memory,不想浪費太多資源,所以才把紀錄設定的等級調得比較高。

2017年6月21日 星期三

Fortigate link-monitor 5.4

Fortigate 5.2的時候,GUI有個link-monitor的功能,可以偵測線路狀況。

5.4的時候,GUI就找不到了,原廠似乎建議使用WAN link load balancing功能去做。

不過link-monitor在CLI還是存在著,指令如下:

config system link-monitor

edit "port2"

set srcintf "port2"

set server "1.1.1.2"

set protocol ping

set gateway-ip 1.1.1.2

set source-ip 0.0.0.0

set interval 5

set timeout 1

set failtime 5

set recoverytime 5

set ha-priority 1

set update-cascade-interface disable

set update-static-route enable

set status enable

next

edit "port3"

set srcintf "port3"

set server "2.2.2.2"

set protocol ping

set gateway-ip 2.2.2.2

set source-ip 0.0.0.0

set interval 5

set timeout 1

set failtime 5

set recoverytime 5

set ha-priority 1

set update-cascade-interface disable

set update-static-route enable

set status enable

next

end

5.4的時候,GUI就找不到了,原廠似乎建議使用WAN link load balancing功能去做。

不過link-monitor在CLI還是存在著,指令如下:

config system link-monitor

edit "port2"

set srcintf "port2"

set server "1.1.1.2"

set protocol ping

set gateway-ip 1.1.1.2

set source-ip 0.0.0.0

set interval 5

set timeout 1

set failtime 5

set recoverytime 5

set ha-priority 1

set update-cascade-interface disable

set update-static-route enable

set status enable

next

edit "port3"

set srcintf "port3"

set server "2.2.2.2"

set protocol ping

set gateway-ip 2.2.2.2

set source-ip 0.0.0.0

set interval 5

set timeout 1

set failtime 5

set recoverytime 5

set ha-priority 1

set update-cascade-interface disable

set update-static-route enable

set status enable

next

end

2017年5月18日 星期四

Cisco Switch Block 445 Port

1.透過Vlan

ACL

ip access-list extended deny445

permit tcp any any eq 445

permit udp any any eq 445

VLAN Map

vlan access-map deny445 10

match ip address deny445

action drop

vlan access-map deny445 20

action forward

Applying VLAN Map to VLAN

vlan filter deny445 vlan-list “Vlan

ID”

2.透過port

ip access-list extended deny445

deny tcp any any eq 445

deny udp any any eq 445

permit ip any any

int r f0/1 – X or Gi1/0/1 - X

ip access-group deny445 in

Fortigate Poicy Route

紀錄一下

1.沒有longest mask matching,Policy Route權限最大。

所以如果有一筆Policy Route 是 DMZ > WAN,0.0.0.0/0。這樣會全部流量都走WAN出去,就算static route有路由往Lan,還是不會走。

解決方式為新增一筆Policy Route,source and destination 就輸入想要的,下面Action選擇Stop Policy Routing。並將此條往上拉,這樣就不會看Policy Route,而是看Static route了。

2.Routing Table沒有的,Policy Route 不會生效。

1.沒有longest mask matching,Policy Route權限最大。

所以如果有一筆Policy Route 是 DMZ > WAN,0.0.0.0/0。這樣會全部流量都走WAN出去,就算static route有路由往Lan,還是不會走。

解決方式為新增一筆Policy Route,source and destination 就輸入想要的,下面Action選擇Stop Policy Routing。並將此條往上拉,這樣就不會看Policy Route,而是看Static route了。

2.Routing Table沒有的,Policy Route 不會生效。

2017年5月4日 星期四

Fortigate Block Youtube

LAB了一個上午.....

當然有web filter最快。

如果要用Application control去阻擋。

除了Youtube相關要Block,QUIC的服務也要Block。

如果沒有擋QUIC,Chrome開youtube還是正常。

擋QUIC除了Youtube還會有啥影響,測試了一個上午還沒遇到。

當然有web filter最快。

如果要用Application control去阻擋。

除了Youtube相關要Block,QUIC的服務也要Block。

如果沒有擋QUIC,Chrome開youtube還是正常。

擋QUIC除了Youtube還會有啥影響,測試了一個上午還沒遇到。

2017年3月29日 星期三

Fortigate 60C WAN Load Balance LAB

紀錄一下

1.要做load balane的兩條WAN,要先把相關的policy與route先移除掉。

2.System > Network > WAN Link Load Balancing. Weighted Round Robin

然後輸入對點與偵測對點存活的設定。

3.設定路由,預設路由往Load Balance的介面丟。

1.要做load balane的兩條WAN,要先把相關的policy與route先移除掉。

2.System > Network > WAN Link Load Balancing. Weighted Round Robin

然後輸入對點與偵測對點存活的設定。

4.設定policy,原本outgoing interface是WAN1或WAN2,變更成Load Balance介面。

2017年1月17日 星期二

Fortigate 在 Transparent mode 時,兩邊設備用trunk port

參考fortinet KB文件

兩邊要通過的VLAN,在Fortigate上面也要起一樣的vlan interface。

只是一個vlan name只能在一個port上。

所以要新增兩個vlan 100的interface:vlan100inte、vlan100ext。

policy要用vlan interface去新增,或是直接in and out interface選擇any。

要允許或阻擋再用ip去做就好。

兩邊要通過的VLAN,在Fortigate上面也要起一樣的vlan interface。

只是一個vlan name只能在一個port上。

所以要新增兩個vlan 100的interface:vlan100inte、vlan100ext。

policy要用vlan interface去新增,或是直接in and out interface選擇any。

要允許或阻擋再用ip去做就好。

Fortigate HA CLI切換設備登入

CLI指令

execute ha manage ?

之後會帶ID 0 or 1

execute ha manage 1

之後就會切換到另外一台,再輸入帳密就可以登入

execute ha manage ?

之後會帶ID 0 or 1

execute ha manage 1

之後就會切換到另外一台,再輸入帳密就可以登入

訂閱:

文章 (Atom)